Dans l‘article précédent nous avons déployé l’appliance vCenter Server. Elle est maintenant fonctionnelle, mais il nous reste un peu de travail pour obtenir un produit réellement prêt pour la production ! Dans cet article nous allons donc aller plus loin et configurer la licence, la stratégie de mot de passe, et l’authentification.

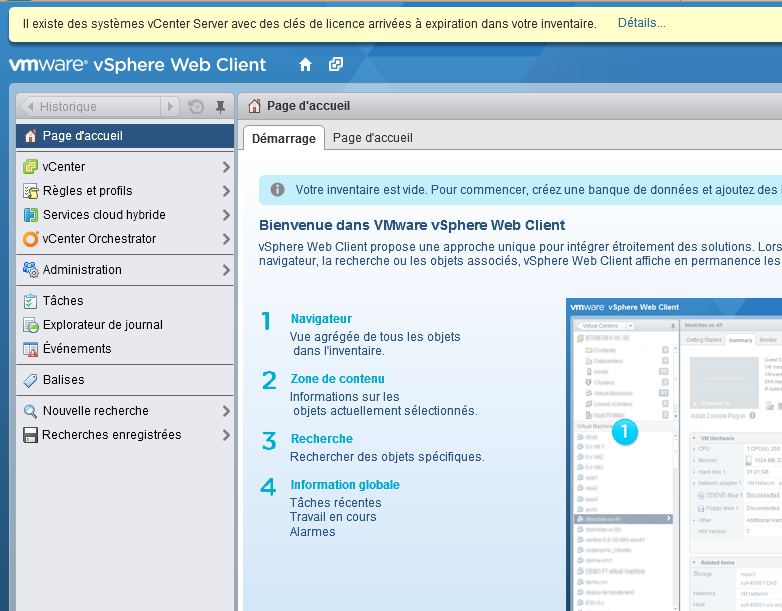

Commençons par nous connecter à l’appliance par l’URL https://mon-vcenter:9443:vsphere-client. A ce stade nous utiliserons le compte administrator@vsphere.local, dont vous avez choisi le mot de passe dans les étapes précédentes.

Gestion des licences

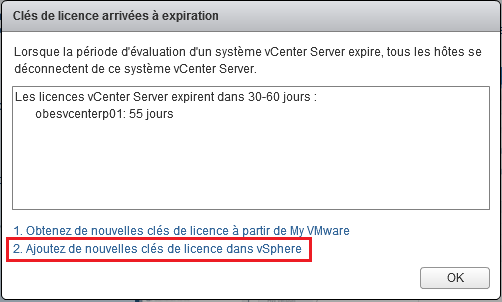

Vous n’avez même pas encore commencé à travailler que votre licence est déjà expirée ! A moins que vous ne souhaitiez rester en mode d’évaluation, nous allons tout de suite remédier à cet avertissement. Cliquez sur Détails dans la barre jaune, puis sélectionnez Ajoutez de nouvelles clés de licence dans vSphere.

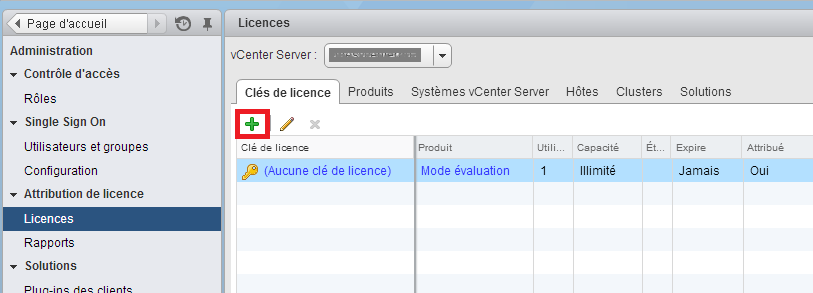

A moins que vous ne souhaitiez rester en mode d’évaluation, nous allons tout de suite remédier à cet avertissement. Cliquez sur Détails dans la barre jaune, puis sélectionnez Ajoutez de nouvelles clés de licence dans vSphere. Nous aterrissons dans l’interface de gestion des licences. Cliquez sur le petit Plus vert pour ajouter votre clé.

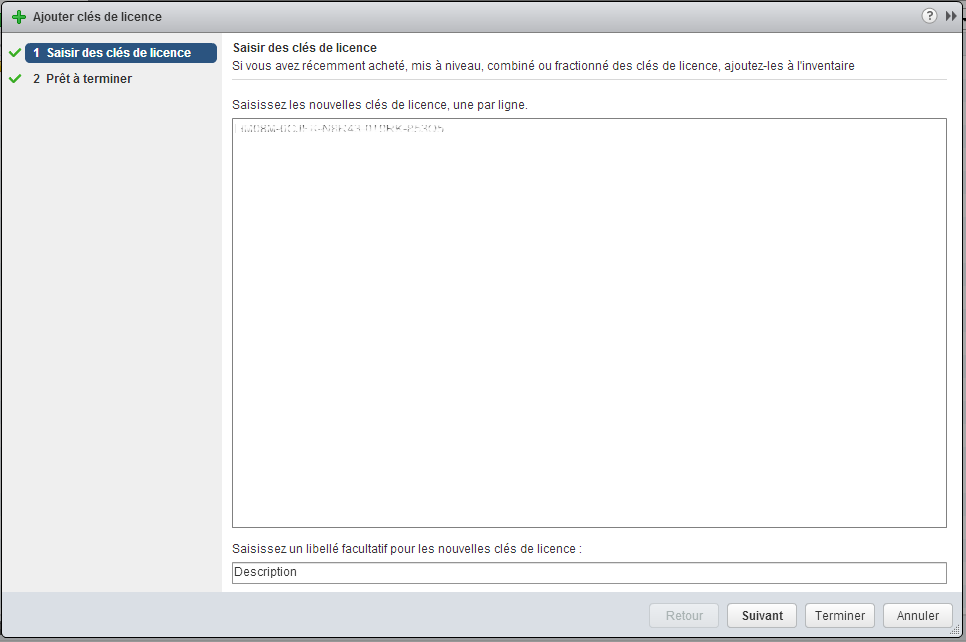

Nous aterrissons dans l’interface de gestion des licences. Cliquez sur le petit Plus vert pour ajouter votre clé. Vous pouvez alors ajouter votre clé de licence, éventuellement accompagnée d’une description.

Vous pouvez alors ajouter votre clé de licence, éventuellement accompagnée d’une description. Terminez alors l’assistant pour voir votre clé ajoutée à l’inventaire.

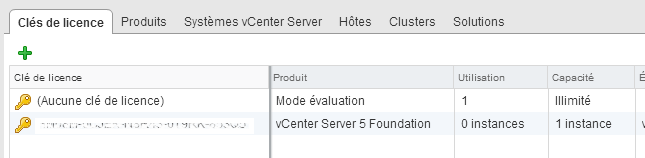

Terminez alors l’assistant pour voir votre clé ajoutée à l’inventaire. C’est bien, mais nous n’avons encore rien fait ! Il faut maintenant assigner notre licence à notre vCenter. Pour cela, sélectionnez Systèmes vCenter Server, sélectionnez votre vCenter et cliquez sur Attribuer une clé de licence.

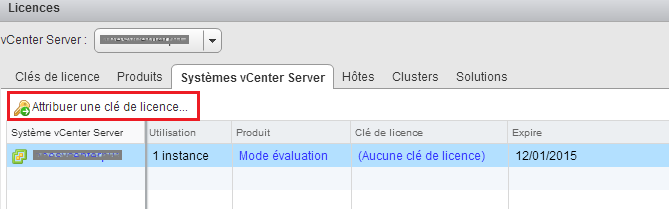

C’est bien, mais nous n’avons encore rien fait ! Il faut maintenant assigner notre licence à notre vCenter. Pour cela, sélectionnez Systèmes vCenter Server, sélectionnez votre vCenter et cliquez sur Attribuer une clé de licence.

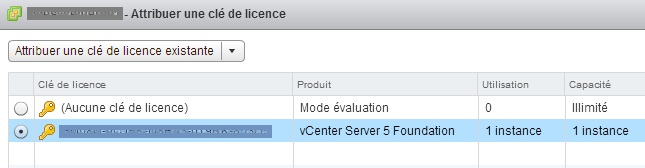

Il ne vous reste alors qu’à sélectionner votre clé de licence, puis à cliquer sur OK.

Il ne vous reste alors qu’à sélectionner votre clé de licence, puis à cliquer sur OK. Votre vCenter est maintenant dûment licencié. Nous allons maintenant personnaliser les stratégies de mot de passe.

Votre vCenter est maintenant dûment licencié. Nous allons maintenant personnaliser les stratégies de mot de passe.

Stratégies de mot de passe

En effet, l’appliance vient avec une stratégie (plutôt deux en fait : une pour l’appliance, une pour le vCenter) ; deux stratégies de mot de passe, donc, qui requièrent de mettre à jour les mots de passe… tous les 90 jours. Si cela correspond à vos règles de sécurité internes ça tombe bien, mais le plus souvent on se satisfait de délais légèrement plus souples 🙂 Si c’est également votre cas, procédons.

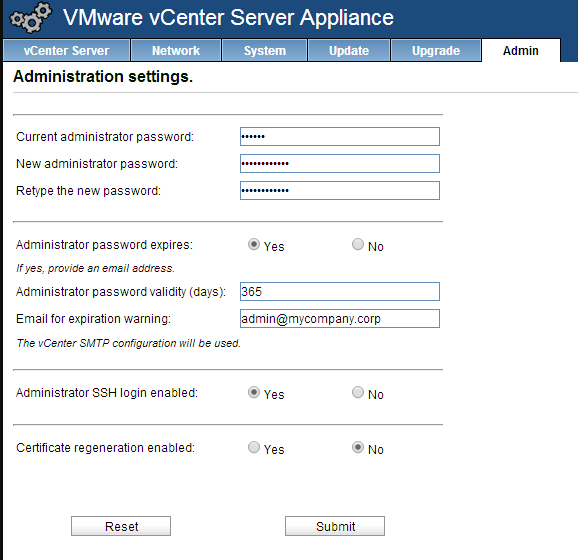

Stratégie de mot de passe de l’appliance

Commençons par l’appliance. La stratégie de mot de passe concerne ici les mots de passe locaux de l’appliance elle-même, c’est à dire par exemple le compte root de l’appliance, ainsi que tout autre compte d’administration local que vous pourriez créer.

Pour modifier cette stratégie de mot de passe, connectez-vous à l’URL https://mon-vcenter:5480 avec le compte root et le mot de passe vmware. Puis allez dans l’onglet Admin. Vous pouvez alors adapter la stratégie de mot de passe à vos besoins, mais aussi (et surtout) modifier le mot de passe root. Vous avez également la possibilité de configurer un compte email qui sera averti en cas d’expiration prochaine, je vous recommande de le renseigner. Nous configurerons un serveur SMTP ultérieurement. Une fois cela fait, cliquez sur Submit. C’est tout pour la partie appliance ! Nous allons maintenant nous pencher sur la partie vCenter.

Une fois cela fait, cliquez sur Submit. C’est tout pour la partie appliance ! Nous allons maintenant nous pencher sur la partie vCenter.

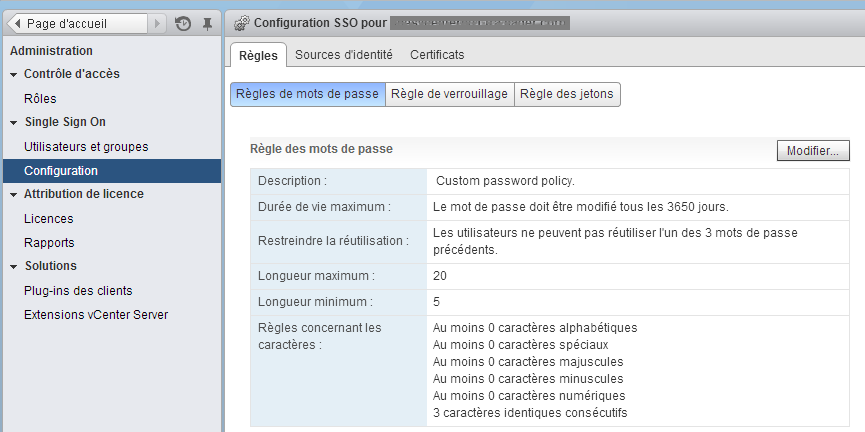

Stratégie de mot de passe vCenter

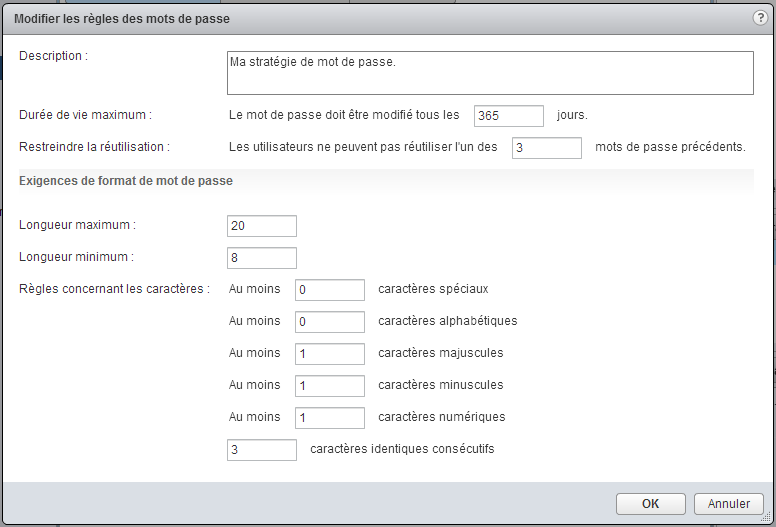

Si vous êtes toujours connecté au vCenter (via https://mon-vcenter:9443/vsphere-client) c’est parfait, sinon reconnectez-vous avec administrator@vsphere.local. Allez ensuite sur Administration, Single Sign On, Configuration, Règles et Règles de mots de passe. Puis, cliquez sur Modifier…  Adaptez la stratégie à vos besoins, puis cliquez sur OK.

Adaptez la stratégie à vos besoins, puis cliquez sur OK. Nous voilà avec une (deux) stratégie(s) de mot de passe réalistes. Nous allons maintenant pouvoir configurer l’authentification!

Nous voilà avec une (deux) stratégie(s) de mot de passe réalistes. Nous allons maintenant pouvoir configurer l’authentification!

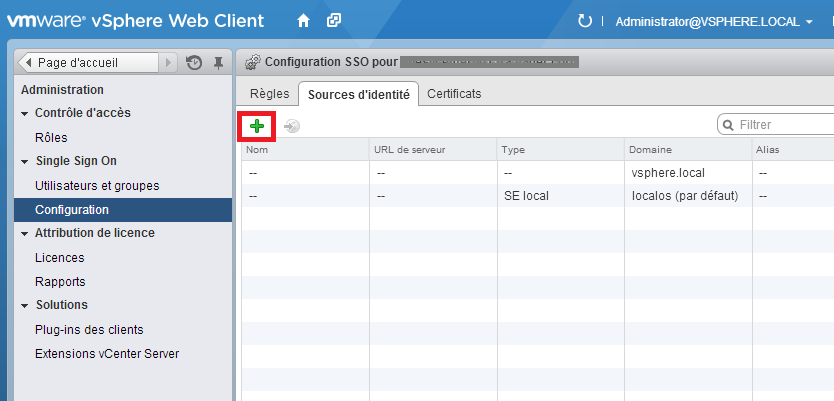

Configuration de l’authentification

Vous l’avez vu, vCenter vient avec son propre domaine de comptes (vsphere.local). Mais dans la plupart des environnements on va plutôt chercher à s’appuyer sur une base de comptes existante, le plus souvent Active Directory. C’est ce que nous allons faire maintenant !

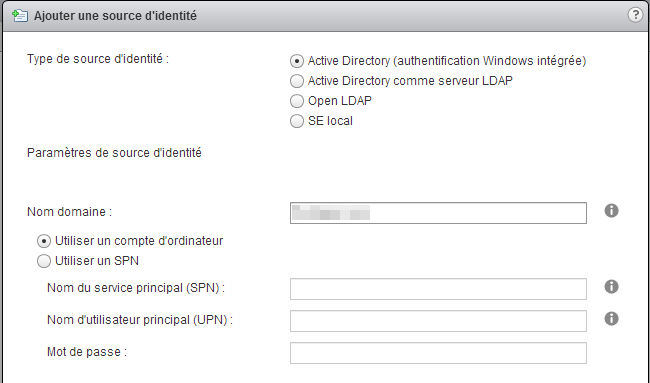

Toujours connecté en administrator@vsphere.local à l’URL https://mon-vcenter:9443/vsphere-client, nous allons aller dans Administration, Single Sign-On, Configuration, et sélectionner l’onglet Sources d’identité. Puis, nous allons ajouter une nouvelle source d’identité en cliquant sur le petit Plus vert.

Si vous avez joint votre appliance à Active Directory, vous allez maintenant pouvoir profiter de la version simplifée de la configuration AD ! Il suffit de sélection l’option Active Directory (authentification Windows intégrée) et de cliquer sur OK. Le nom de domaine aura été ajouté automatiquement et le compte ordinateur sera utilisé pour effectuer les requêtes AD. Il n’y a pas plus simple !

Si vous avez joint votre appliance à Active Directory, vous allez maintenant pouvoir profiter de la version simplifée de la configuration AD ! Il suffit de sélection l’option Active Directory (authentification Windows intégrée) et de cliquer sur OK. Le nom de domaine aura été ajouté automatiquement et le compte ordinateur sera utilisé pour effectuer les requêtes AD. Il n’y a pas plus simple !

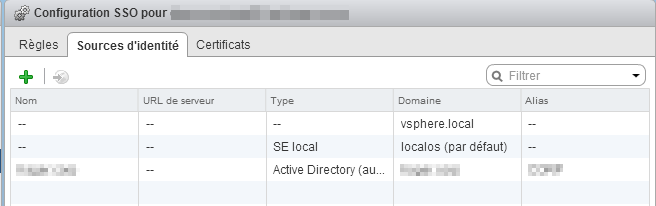

Votre nouvelle source d’identité apparaît alors dans la liste.

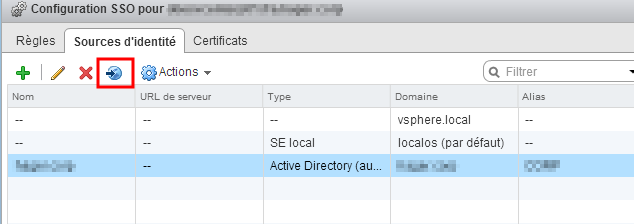

Votre nouvelle source d’identité apparaît alors dans la liste. Nous avons maintenant le possibilité de définir cette source d’identité comme le domaine par défaut. Pour cela, sélectionnez votre domaine et cliquez sur le bouton Définir comme domaine par défaut.

Nous avons maintenant le possibilité de définir cette source d’identité comme le domaine par défaut. Pour cela, sélectionnez votre domaine et cliquez sur le bouton Définir comme domaine par défaut. Deux petites remarques avant de poursuivre.

Deux petites remarques avant de poursuivre.

Premièrement, si votre domaine a été ajouté sous la forme sous-domaine.domaine.suffixe, vous aurez remarqué qu’il a été ajouté sur la forme domaine.suffixe. Cela ne vous empêchera pas de vous connecter, mais il faudra toujours préfixer votre login avec le sous-domaine (sous-domaine\mon-login).

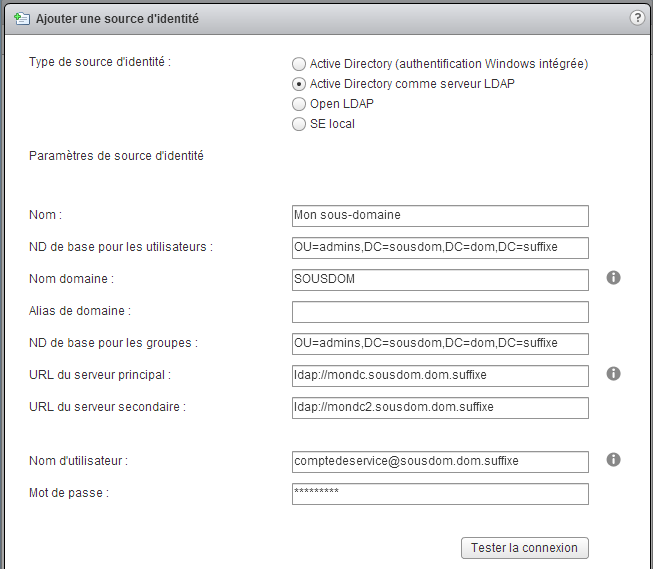

Deuxièmement, si pour une raison ou une autre, vous n’avez pas ajouté votre appliance au domaine, vous pouvez malgré tout ajouter AD comme source d’identité en choisissant l’option Active Directory comme serveur LDAP. Dans ce cas il y a un peu plus d’informations à fournir, mais cela marche aussi ! Quoi qu’il en soit, il y a tout de même des avantages à passer par l’authentification intégrée : vos recherches en particulier seront beaucoup plus rapides. Et il n’y a pas besoin de créer un compte de service pour la connexion à AD !

Quoi qu’il en soit, il y a tout de même des avantages à passer par l’authentification intégrée : vos recherches en particulier seront beaucoup plus rapides. Et il n’y a pas besoin de créer un compte de service pour la connexion à AD !

Tout cela est bien, mais nous n’avons toujours rien fait ! En effet, AD est configuré mais nous n’avons donné de permissions à personne pour le moment. C’est l’objet de la prochaine étape.

Délégation de permissions

On peut déléguer les permissions à deux niveaux : sur le SSO ou sur le vCenter. Il faut donc éviter la confusion !

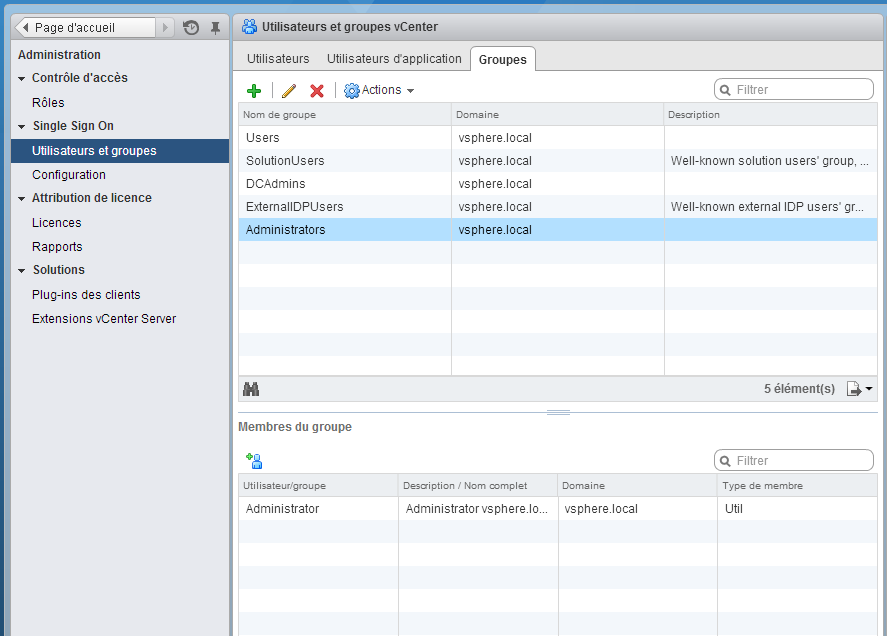

Permissions sur le SSO

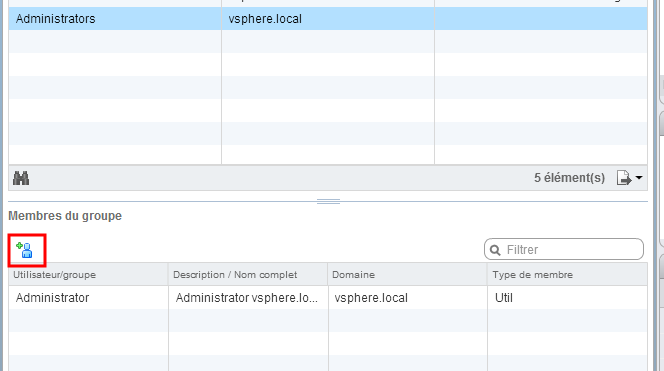

Si vous attribuez des droits en passant par Administration, Single-Sign-On, Utilisateurs et groupes, vous ne donnez des droits que sur le composant SSO, et pas sur le vCenter lui-même. En d’autres termes, si vous ajoutez votre compte à ce groupe Administrators : … vous serez administrateur du SSO, mais pas du vCenter. Cependant, on pourrait également avoir besoin de déléguer des droits sur ce composant, alors ajoutons rapidement un compte de notre domaine à ce groupe d’administrateurs. Pour cela cliquez sur la petite icône d’utilisateur en dessous de Membres du groupe.

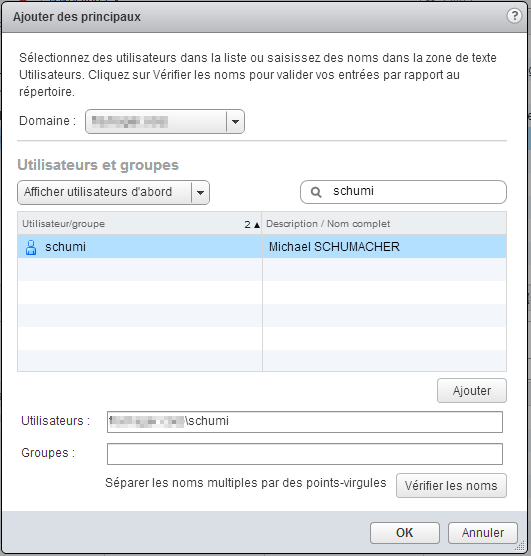

… vous serez administrateur du SSO, mais pas du vCenter. Cependant, on pourrait également avoir besoin de déléguer des droits sur ce composant, alors ajoutons rapidement un compte de notre domaine à ce groupe d’administrateurs. Pour cela cliquez sur la petite icône d’utilisateur en dessous de Membres du groupe.

Sélectionnez votre domaine dans le menu déroulant puis cherchez le groupe ou le compte souhaité et cliquez sur OK.

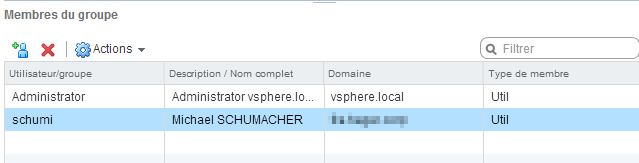

Le nom apparaît dans la liste des administrateurs SSO.

Le nom apparaît dans la liste des administrateurs SSO. Bon, nous avons configuré un administrateur SSO, mais nous n’avons toujours pas donné de droits sur le vCenter !

Bon, nous avons configuré un administrateur SSO, mais nous n’avons toujours pas donné de droits sur le vCenter !

Permissions sur le vCenter

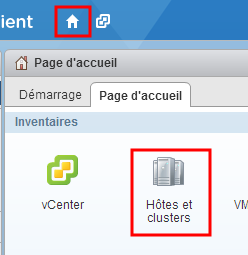

Le chemin le plus court pour accéder au bon endroit est de cliquer sur l’icône Home tout en haut, puis sur Hôtes et clusters.

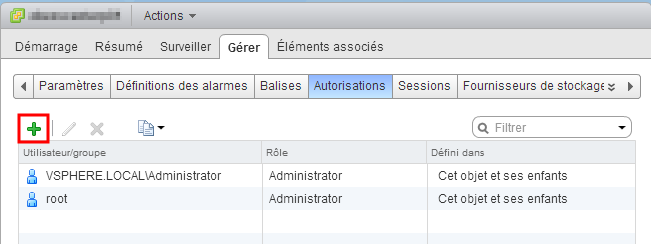

C’est un peu vide pour le moment, mais pour le moment ce n’est pas grave. Allez sur l’onglet Gérer, puis dans Autorisations cliquez sur le Plus vert pour ajouter des comptes.

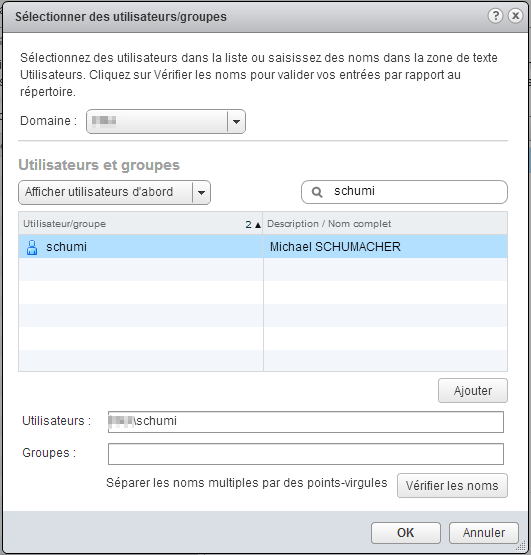

C’est un peu vide pour le moment, mais pour le moment ce n’est pas grave. Allez sur l’onglet Gérer, puis dans Autorisations cliquez sur le Plus vert pour ajouter des comptes. Vous pouvez observer au passage que les deux administrateurs de l’installation (celui de l’appliance et celui du SSO) sont également admins du vCenter. Cela ne s’appliquera cependant pas à de nouveaux comptes que vous ajouteriez à ces niveaux. Donc, ajoutons ici un compte ou un groupe de notre AD en cliquant sur Ajouter… en bas de la fenêtre qui vient de s’ouvrir.

Vous pouvez observer au passage que les deux administrateurs de l’installation (celui de l’appliance et celui du SSO) sont également admins du vCenter. Cela ne s’appliquera cependant pas à de nouveaux comptes que vous ajouteriez à ces niveaux. Donc, ajoutons ici un compte ou un groupe de notre AD en cliquant sur Ajouter… en bas de la fenêtre qui vient de s’ouvrir.

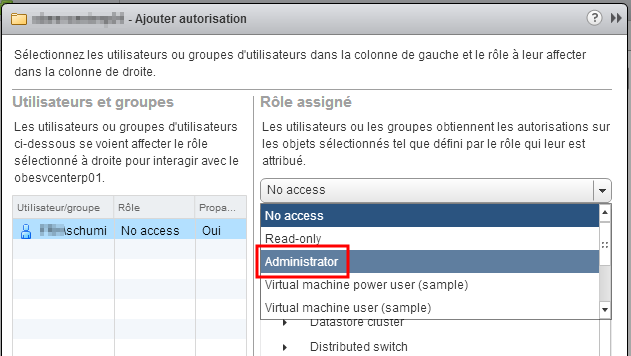

Sélectionnez le rôle Administrator dans la liste déroulante.

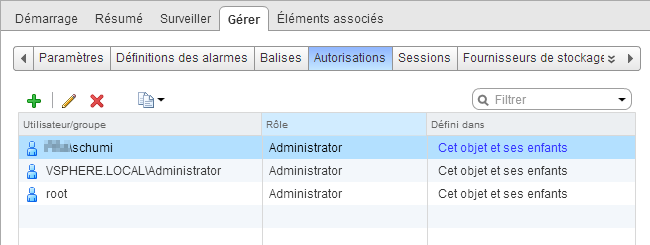

Sélectionnez le rôle Administrator dans la liste déroulante. Le nouvel admin vCenter apparaît dans la liste.

Le nouvel admin vCenter apparaît dans la liste. Il n’y a plus qu’à répéter cette manipulation pour chaque compte ou groupe à qui vous souhaitez donner des permissions au vCenter. Bien entendu, vous pourriez avoir besoin de créer des rôles spécifiques pour répondre à des besoins particuliers (pour cela, retourner sur l’écran d’accueil et cliquez sur Rôles).

Il n’y a plus qu’à répéter cette manipulation pour chaque compte ou groupe à qui vous souhaitez donner des permissions au vCenter. Bien entendu, vous pourriez avoir besoin de créer des rôles spécifiques pour répondre à des besoins particuliers (pour cela, retourner sur l’écran d’accueil et cliquez sur Rôles).

Récapitulatif

Notre vCSA est maintenant prête pour la prod. Elle dispose d’une licence, nous avons configuré une stratégie de mot de passe, modifié le mot de passe root par défaut, et finalement nous avons donné des permissions à des comptes et groupes AD. A ce stade, on pourrait ajouter nos premiers hôtes!

Cependant, on peut aller un petit peu plus loin et encore améliorer ce paramétrage. Dans le prochain article, nous verrons comment surveiller l’utilisation de l’espace disque de l’appliance !